cómo protegerse ante amenazas cibernéticas

La inteligencia artificial fue creada por personas, para ayudar a otras personas. Sin embargo, su versatilidad la hace una herramienta sumamente útil para aprovecharse de esas mismas personas. Si la IA tiene la capacidad de crear imágenes fantásticas o voces idénticas a las reales, también puede ser un medio para realizar estafas bastante meticulosas.

A pesar de estar dotadas de mayor sutileza, las estafas de la era de la inteligencia artificial no se diferencian demasiado de las que han existido a lo largo de los años. No obstante, la IA puede encubrir las intenciones de los estafadores mediante un procedimiento más cuidado. De acuerdo con el equipo de A3Sec, la inteligencia artificial ha sido adoptada por la ciberdelincuencia como una herramienta bastante efectiva para sus ataques. A través del entrenamiento de la IA, se pueden identificar vulnerabilidades de manera más eficiente.

Esto es preocupante debido a que los métodos de ataque son cada vez más sofisticados y difíciles de detectar. Los algoritmos se entrenan para eludir sistemas de defensa utilizando avanzadas técnicas de evasión. Por tal motivo, TechCrunch recopiló los tipos de estafas más frecuentes y cuáles son los trucos que se pueden tomar para protegerse.

Clonación de voz de familiares y amigos

Con tan solo unos segundos de audio, la IA puede generar una voz idéntica a la persona grabada. Los estafadores han utilizado esta función para clonar las voces de un familiar o amigo de la persona que quieren estafar. Generalmente, comunican un pedido de ayuda en efectivo. Incluso, se ha llegado a copiar la voz del presidente Joe Biden para manipular la elección de los votantes.

Con tan solo unos segundos de audio, la IA puede generar una voz idéntica a la persona grabada. Los estafadores han utilizado esta función para clonar las voces de un familiar o amigo de la persona que quieren estafar. Generalmente, comunican un pedido de ayuda en efectivo. Incluso, se ha llegado a copiar la voz del presidente Joe Biden para manipular la elección de los votantes.

Ante esto, la solución es simple: por lo general llaman de un número o cuenta desconocido, así que si esa persona dice ser alguien conocido, se debe comunicar con esa misma a través de su número o cuenta.

Phishing y spam personalizados vía correo electrónico y mensajería

Mediante datos personales como ubicaciones, compras o hábitos personales, los spams pueden tornarse más personalizados con IA. Los mails recibidos pasan de ser un texto genérico a llamar al usuario por su nombre ofreciéndole alguna oferta o avisándole de alguna deuda. Como estos correos suelen adjuntar algún archivo, lo más recomendable es no abrir bajo ninguna circunstancia ese archivo.

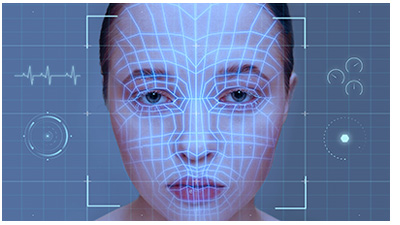

Fraude de identificación y verificación ‘falso’

Como producto de la gran cantidad de información que circula de cada persona en la red, la IA puede crear una identidad falsa y tener acceso a los datos utilizados para verificar la identidad. Para proteger mejor las cuentas personales se debe simplemente asegurar cada una para que, en el caso de haber un movimiento sospechoso, le notifiquen a la persona en su teléfono o le llegue un correo electrónico sobre un intento de ingresar a alguna cuenta.

Deepfakes generados por IA y chantaje

Quizás la forma más perturbadora de esta época es la estafa a través de imágenes autogeneradas. Uno de los crímenes más inéditos producto de la IA generativa ha sido la “porno venganza“, la cual implica la creación de imágenes pornográficas con el rostro de personas objetivos sin su consentimiento. Este contenido puede ser utilizado para chantajear a la víctima con la amenaza de hacer públicas esas imágenes.

Quizás la forma más perturbadora de esta época es la estafa a través de imágenes autogeneradas. Uno de los crímenes más inéditos producto de la IA generativa ha sido la “porno venganza“, la cual implica la creación de imágenes pornográficas con el rostro de personas objetivos sin su consentimiento. Este contenido puede ser utilizado para chantajear a la víctima con la amenaza de hacer públicas esas imágenes.

Este caso es el más difícil de la materia. Su complejidad se debe a que la humanidad nunca se enfrentó a un nivel tan desarrollado de falsificación, ya que los deepfakes pueden llegar a ser demasiado realistas. Por otro lado, la ley aun no ha alcanzado este tipo de crímenes. Sin embargo, existen recursos a los cuales las víctimas pueden acceder para obligar legalmente a los proveedores de imágenes a que eliminen las fotos o prohibir a los estafadores el acceso a los sitios donde las publican. A pesar de que no hay una garantía de que esto funcione, al menos es una forma de intimidar al estafador para que desista de sus planes. (NotiPress)